Vous pensez avoir été victime de vol de données ? Ce guide vous aidera à déterminer où et quand cela s’est produit. Et il énumère les étapes à suivre pour tenter de remonter la pente.

Les violations de données sont des incidents de sécurité dont nous entendons parler tous les jours. Elles touchent toutes les industries, tous les secteurs et tous les pays. Les victimes peuvent être des particuliers, des petites et moyennes entreprises, des organisations à but non lucratif ou de grandes entreprises.

IBM estime que le coût moyen d’une violation de données en 2022 pour les entreprises était de 4,35 millions de dollars. 83 % des organisations ayant subi un ou plusieurs incidents de sécurité, cela donne une idée de l’étendue du problème.

Cependant, les millions de dollars dépensés par les entreprises pour réparer les systèmes endommagés, effectuer des analyses de sécurité, améliorer les défenses et faire face aux complexités juridiques d’une violation de données ne reflètent pas les conséquences subies individuellement par les clients (et nous ne parlons pas seulement du point de vue financier).

Pour les individus, les coûts peuvent être plus personnels. Et si les dommages financiers sont à considérer, les particuliers peuvent être confrontés à des campagnes d’hameçonnage ciblées, à des stratagèmes d’ingénierie sociale ou à de l’usurpation d’identité. Voici comment se produisent les violations de données, comment elles peuvent vous affecter et ce que vous pouvez faire après coup.

Comment savoir si vous avez été victime d’un vol de données ?

Avez-vous été déjà contacté ?

En règle générale, votre fournisseur de services vous contactera par courrier électronique ou par lettre pour vous expliquer que vos informations ont été compromises. Cependant, les entreprises peuvent prendre des semaines ou des mois pour vous contacter. Si elles daignent le faire ! Car malheureusement, de nombreuses organisations privilégient encore le secret dans le but d’étouffer les incidents et de protéger leur réputation.

C’est pourquoi il vous appartient de suivre l’actualité pour savoir si des violations de données ont été récemment divulguées.

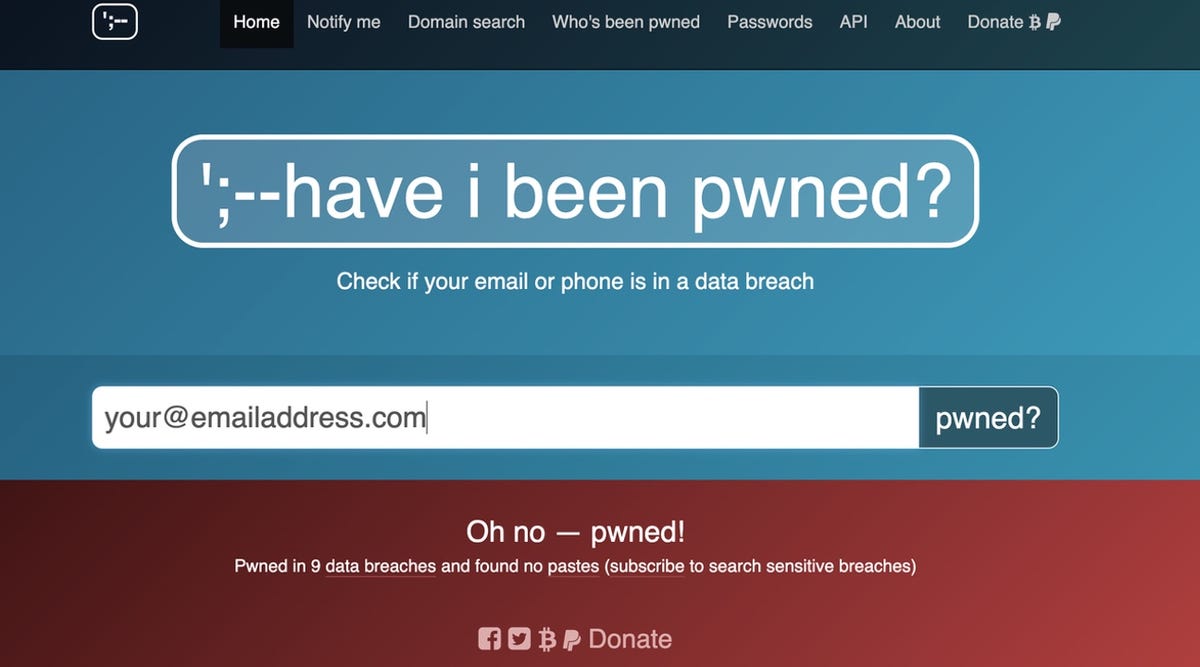

Have I Been Pwned est un moteur de recherche que vous pouvez utiliser pour vérifier si vos données ont fait l’objet d’une violation. Capture d’écran par Charlie Osborne/ZDNET

1. Visitez Have I Been Pwned

Have I Been Pwned, le site de l’expert en sécurité Troy Hunt, est la première ressource que vous devriez utiliser pour découvrir les violations de données dans lesquelles vous avez été impliqué et l’ampleur de la fuite de vos données.

Le moteur de recherche vous permet d’effectuer une recherche à partir de votre adresse électronique ou de votre numéro de téléphone et signalera toute violation contenant vos données dès qu’elle se produira en recoupant des milliards d’enregistrements de fuites ajoutés à la base de données de Have I Been Pwned.

Si vous saisissez vos coordonnées et que vous obtenez un écran vert, félicitations, vos données n’ont pas été l’objet d’incidents notables de sécurité. En revanche, si c’est le cas, vous verrez apparaître un écran (voir ci-dessous) qui vous indiquera quelles violations vous ont touché.

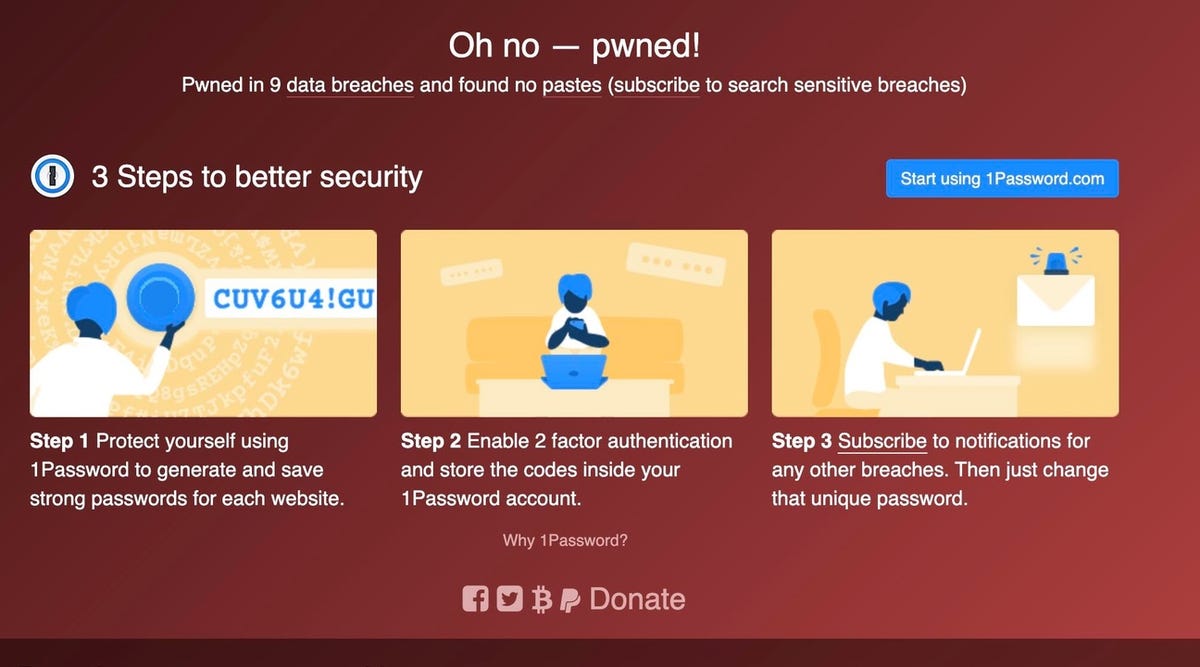

Capture d’écran par Charlie Osborne/ZDNET

2. Utilisez un gestionnaire de mots de passe

Si vous utilisez un gestionnaire de mots de passe, celui-ci peut proposer des services de suivi des violations qui vous alerteront lorsque vos mots de passe seront exposés lors d’une violation de données. Les gestionnaires de mots de passe sont en mesure de vérifier périodiquement si vos combinaisons de mots de passe et d’adresses électroniques ont été publiées en ligne ou mises à disposition sur le Dark Web. Et ils vous préviendront de tout changement dont vous devriez être informé.

Si vous êtes victime d’un vol de données, vous devez vérifier où le mot de passe compromis est utilisé. Nous vous recommandons toujours d’utiliser des mots de passe différents, forts et complexes pour sécuriser vos comptes (un gestionnaire de mots de passe peut également s’avérer utile), et voici pourquoi : une fois qu’un service est compromis, la même combinaison de mot de passe et d’utilisateur peut conduire à un compte exposé ailleurs.

1Password

3. Changez vos mots de passe immédiatement

La suite dépend de la gravité et du type de violation de données. Il est probable que vos informations personnelles aient déjà été divulguées en ligne sous une forme ou une autre concernant des données de base, telles que votre nom et votre adresse électronique. Dans ce cas, vous ne pouvez pas faire grand-chose.

Toutefois, si les données de votre compte en ligne ont été compromises, vous devez les modifier immédiatement. En outre, si vous êtes coupable (comme beaucoup d’entre nous) de réutiliser des combinaisons de mots de passe sur différentes plateformes et services, vous devez également les changer immédiatement.

Essayez de les améliorer avec des combinaisons complexes. Si vous n’êtes pas certain de pouvoir vous en souvenir, optez pour un gestionnaire de mots de passe.

sankai/Getty Images

4. Activer l’authentification à deux facteurs

Chaque fois que vous le pouvez, activez l’authentification à deux facteurs (2FA), surtout après avoir été victime d’une violation de données.

L’authentification à deux facteurs met en place une deuxième couche de sécurité sur vos comptes. Ainsi, si vos informations d’identification ont été divulguées, les pirates devront également avoir accès à votre compte de messagerie ou à votre téléphone portable pour obtenir le code de vérification nécessaire pour accéder à votre compte. Certes, l’authentification n’est pas infaillible, mais c’est mieux que de compter uniquement sur un mot de passe compromis pour protéger votre vie privée.

Authentification en deux étapes, vérification en deux étapes, concept de mot de passe par code SMS. Smartphone avec logiciel spécial 2FA et tablette pc avec authentification multifactorielle, formulaire de connexion sécurisé. Getty Images/iStockphoto

5. Envisagez d’investir dans une clé de sécurité

Il serait utile d’envisager l’utilisation d’une clé de sécurité physique pour tous les comptes centraux, tels que votre adresse Gmail ou Microsoft.

Une clé de sécurité est l’une des options de sécurité les plus fiables dont nous disposons aujourd’hui. Il peut sembler aberrant d’utiliser un dispositif physique pour sécuriser un compte en ligne, mais même si un pirate parvient à voler des informations d’identification, l’accès lui sera refusé sans la clé physique lorsqu’il tentera de se connecter à partir d’un nouvel appareil.

Par exemple, le programme de protection avancée de Google exige que les membres utilisent une clé physique. Il s’agissait autrefois d’un investissement assez coûteux mais les prix ont baissé ces dernières années, ce qui n’est pas un mal.

Capture d’écran par Charlie Osborne/ZDNET

Comment les violations de données se produisent-elles ?

Selon IBM, le vecteur d’attaque initial le plus courant utilisé par les cyberattaquants pour s’introduire dans le réseau d’une entreprise est l’utilisation d’informations d’identification compromises.

Il peut s’agir de noms d’utilisateur et de mots de passe de comptes divulgués en ligne, volés lors d’un incident de sécurité distinct ou obtenus par des attaques par force brute (bruteforce attack), dans lesquelles des scripts automatiques essaient différentes combinaisons pour déchiffrer des mots de passe faciles à deviner.

Les autres méthodes d’attaque potentielles sont les suivantes :

Quel est l’impact des violations de données sur votre quotidien ?

Si vous avez été victime d’une violation de données en tant qu’utilisateur ou client, il se peut que vos données aient été exposées, volées ou divulguées en ligne.

Vos informations personnelles identifiables (PII), notamment votre nom, votre adresse physique, votre adresse électronique, vos antécédents professionnels, votre numéro de téléphone, votre sexe et des copies de documents tels que les passeports et les permis de conduire, peuvent toutes être utilisées pour commettre une usurpation d’identité.

On parle d’usurpation d’identité lorsqu’une personne utilise vos informations sans autorisation pour se faire passer pour vous. Cette personne peut utiliser votre identité ou vos données financières pour commettre des fraudes et des délits. Il peut s’agir de fraude fiscale, d’ouverture de lignes de crédit et de prêts en votre nom, de fraude médicale et d’achats frauduleux en ligne.

Les criminels peuvent également contacter une entreprise que vous utilisez, comme un fournisseur de télécommunications, et se faire passer pour vous afin de tromper les représentants de la clientèle et les amener à révéler des informations ou à apporter des modifications à un service, comme dans le cas des attaques par SIM-swapping.

Ces scénarios peuvent avoir un impact sur votre cote de crédit, vous rendre financièrement responsable d’un prêt ou d’un paiement que vous n’avez pas accepté, et entraîner un stress et une anxiété considérables avant de finir de nettoyer votre nom et vos finances. La cybercriminalité étant mondiale, il peut également être extrêmement difficile pour les forces de l’ordre de poursuivre les auteurs de ces actes.

Le chantage peut également être un facteur. Lorsque le site de rencontres extraconjugales Ashley Madison a connu une violation de données en 2015, certains utilisateurs ont été contactés par des cybercriminels qui les ont menacés de révéler leurs activités à leurs partenaires, amis et collègues s’ils n’étaient pas payés.

Que se passe-t-il lorsqu’un attaquant se trouve à l’intérieur d’un réseau ?

Le pirate peut commencer par surveiller le réseau, en le cartographiant pour déterminer où se trouvent les ressources les plus précieuses, ou pour découvrir des voies d’accès potentielles à d’autres systèmes.

La majorité des violations de données sont motivées par des raisons financières. Les attaquants peuvent déployer des ransomware pour faire chanter leurs victimes et les obliger à payer pour récupérer leur accès au réseau. Dans les tactiques dites de « double-extorsion », les groupes de pirates informatiques peuvent d’abord voler des informations confidentielles, puis menacer de les divulguer en ligne ou de les revendre à d’autres hackeurs.

D’autres peuvent aussi s’emparer de la propriété intellectuelle qu’ils sont venus chercher, puis effacer leurs traces. D’autres peuvent tester leur point d’accès et le vendre à d’autres cyber-attaquants via le dark web.

Dans certains cas, les intrusions dans le réseau n’ont qu’une seule raison : perturber les services et nuire à l’entreprise.

Certains malfaiteurs téléchargent des données et les rendent librement accessibles en ligne, en les publiant sur des sites tels que Pastebin.

Qu’est-ce que le dark web ?

L’internet en tant que système peut être divisé en trois couches : le clair, le profond et le sombre.

- Le web ouvert : Le web ouvert est l’Internet que la plupart d’entre nous utilisent quotidiennement. Des millions de sites web et de pages sont indexés par les moteurs de recherche et vous pouvez y accéder à partir d’un navigateur classique, tel que Safari, Chrome ou Firefox.

- Le web profond (deep web) : Le web profond est la couche inférieure, qui nécessite un navigateur spécifique pour y accéder. Le réseau Tor et un VPN sont généralement nécessaires. Les sites web sont indexés à l’aide d’adresses .onion, et l’ensemble du réseau repose sur les principes de sécurité et d’anonymat. Cela permet des applications légales – comme le contournement de la censure – ainsi que des opérations illégales.

- Le dark web : Le dark web est la couche suivante et est un terme associé à des activités criminelles. Il peut s’agir de la vente d’informations, de produits illégaux, de drogues, d’armes et d’autres matériels illicites.

A noter cependant que les termes « dark web » et « deep web » peuvent être utilisés de manière interchangeable.

Dans ce monde, les données sont bon marché et collectées inutilement en masse par des entreprises qui ne les protègent pas efficacement ou qui ne pratiquent pas une bonne gouvernance en matière de collecte de données. Lorsqu’une violation se produit, on vous propose le plus souvent une année ou deux de surveillance gratuite de votre crédit.

Malheureusement, c’est aux individus de faire face aux conséquences, et savoir que l’on a été impliqué dans une violation de données n’est que la moitié de la bataille. En vous protégeant par une sécurisation adéquate de vos comptes, en changeant fréquemment vos mots de passe et en restant attentif aux activités suspectes, vous pouvez atténuer les dommages que ces incidents de sécurité fréquents peuvent causer.

Source : « ZDNet.com »

Cliquez ici pour lire l’article depuis sa source.