La confidentialité des données est devenue absolument cruciale pour les entreprises. Certaines d’entre elles se donnent beaucoup de mal pour protéger leurs données, leurs fichiers et leurs communications.

Mais les particuliers et les petites entreprises semblent penser que l’ajout d’une sécurité supplémentaire ne vaut pas la peine de faire le travail supplémentaire requis. Le problème, c’est que ceux qui refusent de prendre des mesures supplémentaires risquent d’être victimes d’une violation de données.

Vous avez peut-être envoyé des informations sensibles dans un simple courriel, pour découvrir ensuite qu’un acteur malveillant a intercepté le message et a pu facilement lire le contenu de cet e-mail et en extraire les informations.

Vous ne voulez pas d’une telle situation, n’est-ce pas? Même si cela vous demande un peu plus de travail, mieux vaut alors être en sécurité qu’être désolé.

Alors, que faire ? Vous chiffrez votre courrier électronique.

Qu’est-ce que le chiffrement du courrier électronique ?

Le chiffrement des courriers électroniques est un moyen de restreindre l’accès à un courrier électronique de sorte que seul le destinataire puisse le lire. Cela fonctionne par le biais de paires de clés de chiffrement, comme suit :

- Le destinataire crée une paire de clés GPG (composée d’une clé publique et d’une clé privée) et vous envoie la clé publique.

- Vous importez la clé publique dans votre trousseau de clés.

- Vous envoyez ensuite un message à l’adresse électronique du destinataire (associée à la nouvelle clé importée).

- Le destinataire reçoit le message et peut le lire parce qu’il possède la clé privée correspondant à la clé publique que vous avez importée.

Si le courriel est intercepté en cours de route, il ne peut être lu sans la clé privée correspondante. Bien entendu, cela soulève une question cruciale sur laquelle on n’insistera jamais assez : ne partagez jamais votre clé privée avec qui que ce soit.

Certes, le recours au chiffrement du courrier électronique ajoute des étapes supplémentaires à votre processus, mais lorsqu’il s’agit d’informations sensibles, ces étapes supplémentaires en valent bien la peine.

Étant donné que chaque client de messagerie électronique fonctionne différemment, je vais faire une démonstration en utilisant l’application open-source Thunderbird. Je vais également vous montrer comment créer votre clé GPG (à l’aide de GnuPG), afin que vous puissiez aider vos destinataires à générer les paires de clés nécessaires pour qu’ils puissent vous envoyer leurs clés privées.

Voici comment cela fonctionne.

Comment chiffrer votre courrier électronique

1. Générer une paire de clés

Je vais faire une démonstration sur Pop!OS Linux, mais cela fonctionnera de la même manière sur n’importe quelle plateforme qui supporte GnuPG (Linux et MacOS). Pour le système d’exploitation Windows, vous devrez utiliser Gpg4win.

Pour générer une paire de clés, ouvrez une fenêtre d’invite de commande et lancez la commande suivante :

gpg –full-generate-key

Les questions suivantes vous seront posées (répondez par défaut) :

- Veuillez sélectionner le type de clé que vous souhaitez :

- Quelle taille de clé souhaitez-vous ?

- La clé est valable pour ?

Lorsque vous y êtes invité, validez et vérifiez la création de la clé. Vous devrez ensuite ajouter un nom réel, une adresse électronique associée à la clé et un commentaire facultatif. Enfin, vous devrez saisir et vérifier un mot de passe pour la nouvelle paire de clés. Après cela, votre clé est créée et prête à être exportée.

2. Exporter la clé publique

Ensuite, nous devons exporter la clé publique afin de pouvoir l’envoyer à la personne qui devra vous expédier un courrier électronique chiffré.

Pour exporter la clé, exécutez la commande suivante

gpg –export -a « EMAIL » > public_key

EMAIL est l’adresse électronique associée à la clé que vous venez de générer. Une fois que vous avez généré le fichier (nommé public_key), envoyez-le à la personne qui chiffrera le courrier électronique qui vous est destiné.

3. Importation d’une clé publique

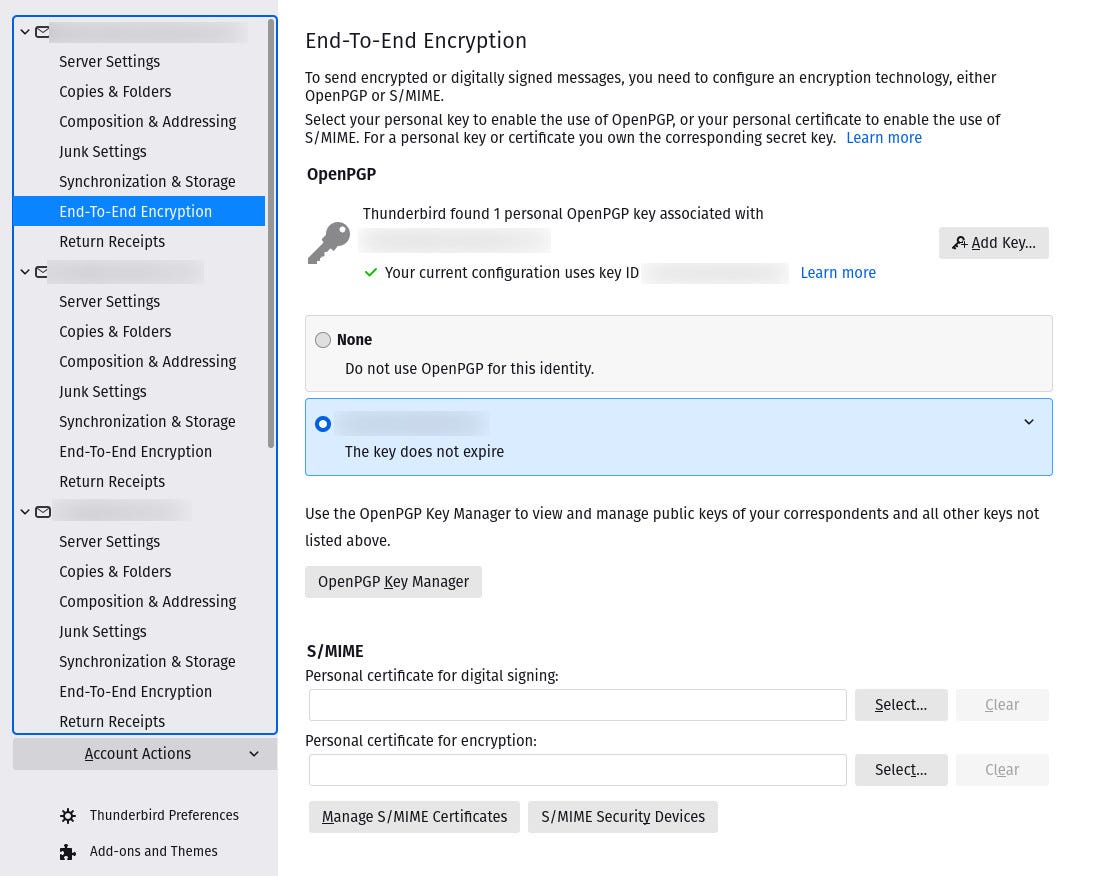

Ensuite, nous devons importer la clé publique qui vous a été envoyée. Ouvrez Thunderbird, cliquez sur le bouton Menu et rendez-vous sur les paramètres du compte. Dans la barre latérale de gauche, sélectionner le chiffrement de bout en bout, puis le gestionnaire de clés OpenPGP.

Accès au gestionnaire OpenPGP à partir de Thunderbird. Capture d’écran par Jack Wallen/ZDNET

4. Sélectionner tous les fichiers

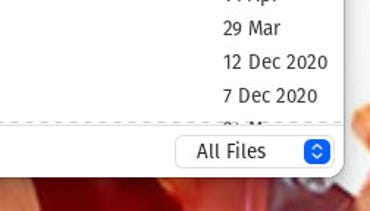

Dans le menu, dans Fichier, importez une clé publique à partir d’un fichier, puis assurez-vous de sélectionner Tous les fichiers dans la liste déroulante située dans le coin inférieur droit de la fenêtre.

Importation de la clé publique à partir du gestionnaire de clés OpenPGP. Capture d’écran par Jack Wallen/ZDNET

5. Localiser la clé

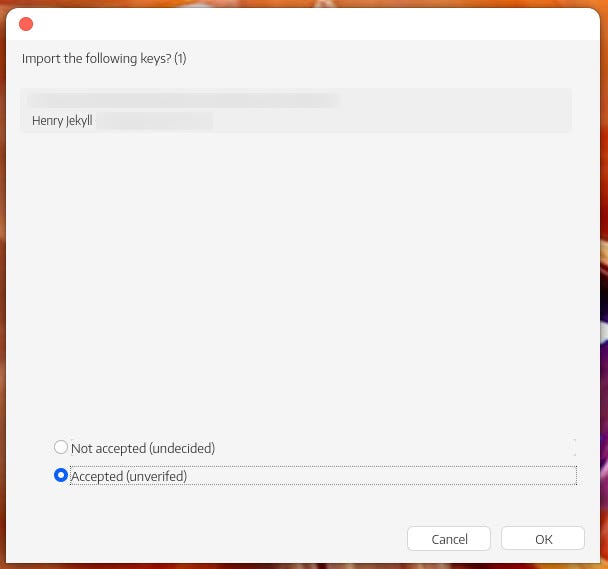

Localisez le fichier que vous avez enregistré (la clé publique du destinataire qui recevra votre courrier électronique) et cliquez sur Ouvrir. Dans la fenêtre qui s’affiche, acceptez (choix non vérifié) et validez. La clé est importée et prête à être utilisée.

Importer la clé d’Henry Jekyll n’est peut-être pas la meilleure idée, mais j’y vais n’est pas Monsieur Hide? Capture d’écran par Jack Wallen/ZDNET

6. Fermez le gestionnaire de clés et composez un nouveau message

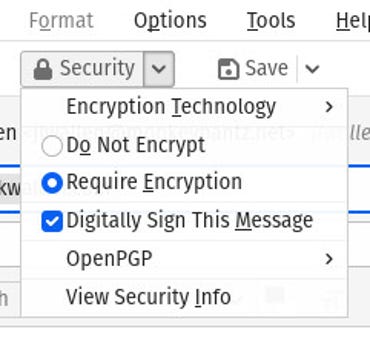

Fermez le gestionnaire de clés et revenez à la fenêtre principale de Thunderbird. Composez un nouveau message à l’adresse électronique associée à la clé de chiffrement, puis (dans la fenêtre de composition du message) cliquez sur le menu déroulant Sécurité et exigez le chiffrement et signez numériquement ce message.

Envoyez le message normalement, et il sera chiffré de telle sorte que la seule personne qui puisse le déchiffrer est le propriétaire de la clé privée qui correspond à la clé publique que vous avez importée.

Chiffrement et signature de votre nouveau courriel. Capture d’écran par Jack Wallen/ZDNET

Voilà comment fonctionne le chiffrement des courriels. J’espère que vous trouverez cela beaucoup plus facile que vous ne le pensez et que cela vous incitera à utiliser cette couche de sécurité supplémentaire dans vos communications par e-mail.

Source : « ZDNet.com »

Cliquez ici pour lire l’article depuis sa source.