Deux vulnérabilités très sérieuses ont été découvertes récemment par le Project Zero de Google. Elles affectent directement les smartphones sous Android fabriqués par Google et Samsung. Les vulnérabilités sont toutes deux qualifiées de « graves », ce qui signifie qu’elles doivent être corrigées immédiatement, faute de quoi vous pourriez être en danger.

Cela peut sembler hyperbolique, mais cette fois-ci, c’est tout à fait exact.

Vulnérabilité du chipset Exynos

La première grosse vulnérabilité (et c’est clairement la pire) concerne les modems Exynos. Dans le détail, ce sont quatre vulnérabilités qui peuvent causer de graves problèmes avec le matériel Exynos de sorte que, même sans interaction avec l’utilisateur, il suffirait à un pirate de connaître votre numéro de smartphone pour créer un exploit et le compromettre à distance.

Les appareils connus qui sont affectés par ces vulnérabilités sont les suivants :

- Samsung Galaxy S22, M33, M13, M12, A71, A53, A33, A21, A13, A12 et A04.

- Vivo séries S16, S15, S6, X70, X60, et X30.

- Google Pixel 6, 6 Pro, Pixel 6a, Pixel 7 et 7 Pro.

- Tous les wearables qui utilisent le chipset Exynos W920 (tels que les Galaxy Watch 4 et 5).

-

Tous les véhicules qui utilisent le chipset Exynos Auto T5123.

Au total, 18 vulnérabilités zero-day ont été découvertes dans les puces Exynos de Samsung, sept d’entre elles permettant l’exécution de code à distance.

Google a publié la mise à jour March Pixel pour corriger ces vulnérabilités. Le correctif a été mis à la disposition pour mon Pixel 7 Pro au cours du week-end, mais n’est toujours pas disponible pour mon Pixel 6 Pro. Il est crucial que toute personne possédant un appareil listé ci-dessus vérifie et applique la mise à jour dès qu’elle est mise à disposition pour son appareil.

Comment vérifier la présence d’une mise à jour sur un smartphone Pixel ?

1 : Ouvrir les paramètres

La première chose à faire est d’ouvrir l’application Paramètres sur votre téléphone, ce que vous pouvez faire à partir de l’icône « engrenage » dans la zone de notification ou à partir du menu d’applications.

2 : Ouvrir la mise à jour du système

Faites défiler l’écran jusqu’au bas de la page Paramètres et appuyez sur Système. Dans la page Système, appuyez sur Mise à jour du système, puis sur Vérifier la mise à jour. S’il existe une mise à jour pour votre smartphone, appliquez-la immédiatement.

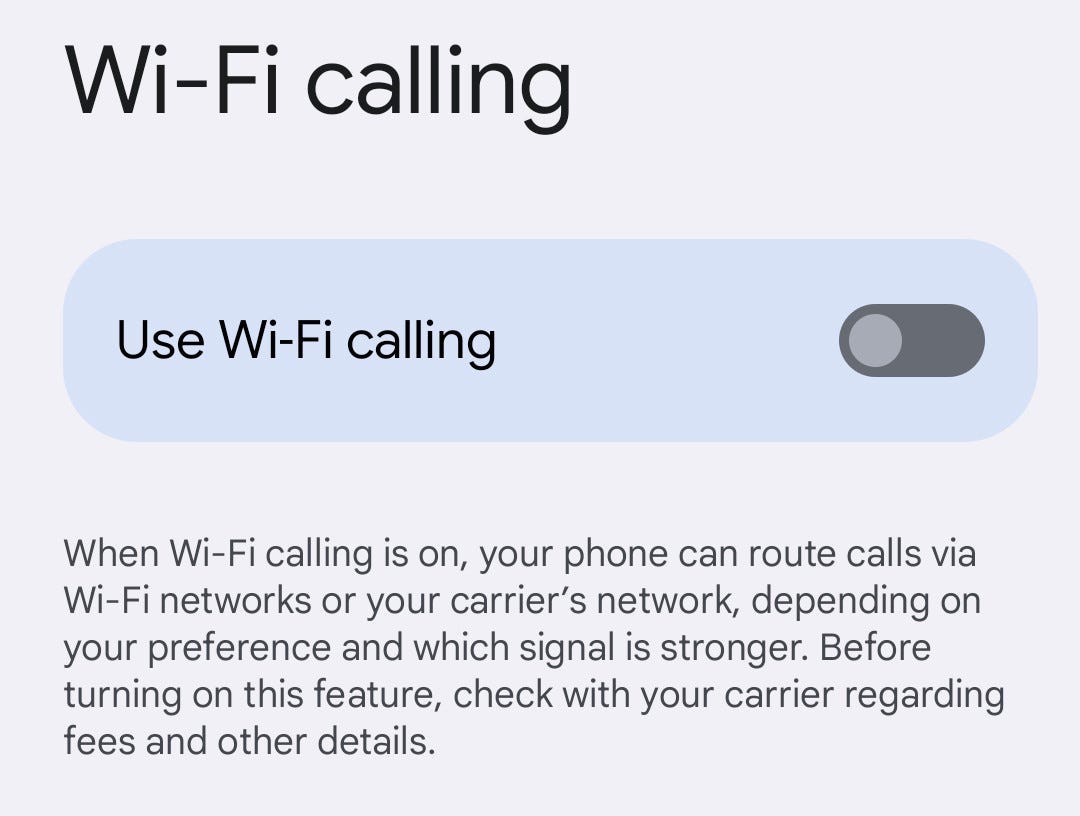

Si la fonction d’appel Wi-Fi est activée et que vous n’avez pas encore reçu la mise à jour, désactivez l’appel Wi-Fi. Image : Jack Wallen

Recherche de mises à jour sur les téléphones Samsung

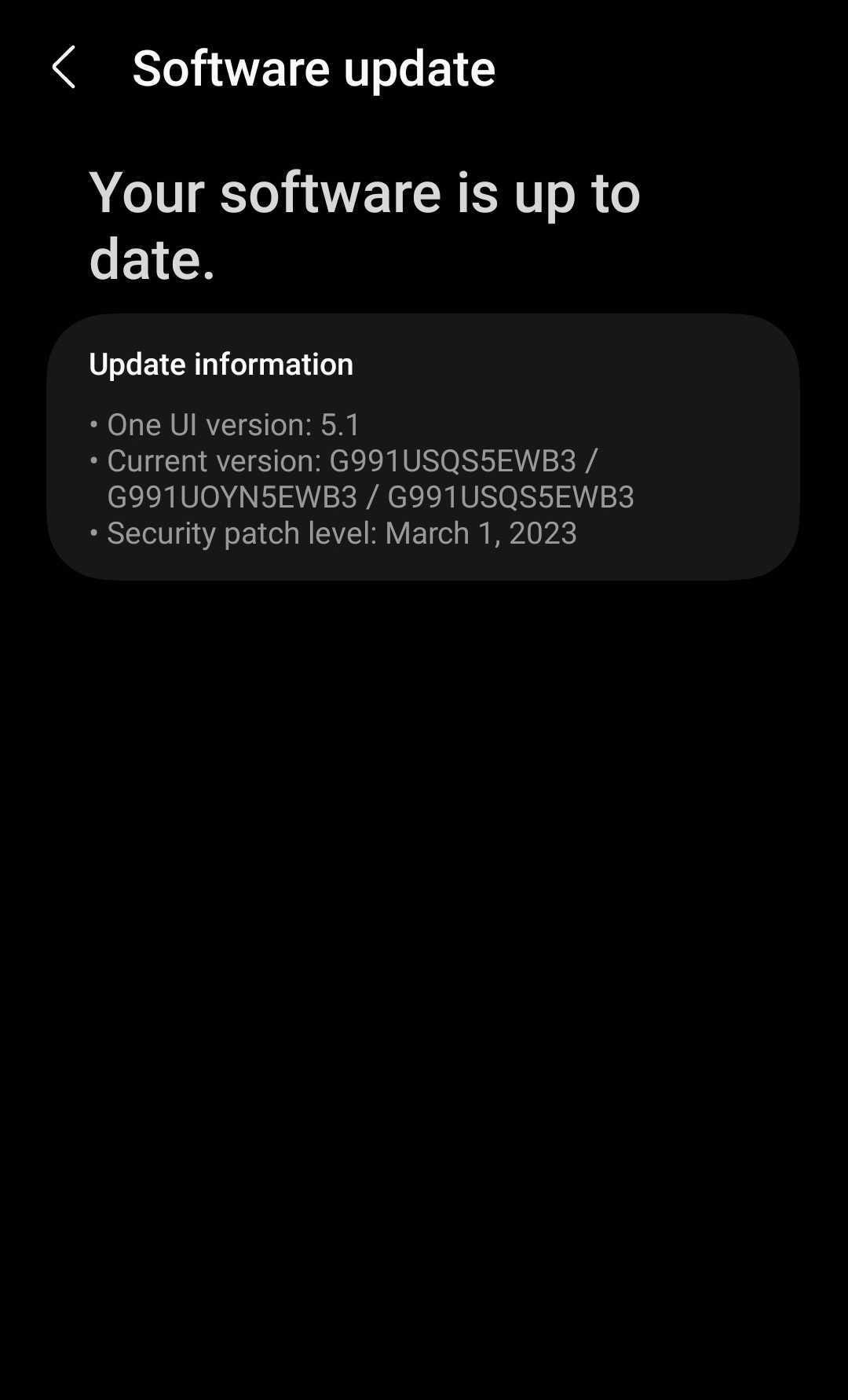

Si vous utilisez un appareil Samsung concerné, n’oubliez pas d’aller dans Paramètres > Mises à jour du logiciel (ou du système). Si vous voyez que le correctif de sécurité du 1er mars 2023 est listé, vous êtes prêt pour cinq des dix-huit vulnérabilités (CVE-2023-26072, CVE-2023-26073, CVE-2023-26074, CVE-2023-26075, CVE-2023-26076). Les autres vulnérabilités n’ont pas encore passé le délai de 90 jours et n’ont pas reçu d’identifiant CVE. Parallèlement à la mise à jour du 1er mars 2023, Samsung a mis à jour ses avis pour supprimer le SoC Exynos W920 en tant que puce affectée.

Les smartphones Samsung doivent disposer du correctif de sécurité de mars 2023 pour être à l’abri de la vulnérabilité Exynos. Image : Alyson Windsor/ZDNET

Que faire si votre smartphone n’a pas encore reçu la mise à jour ?

Si votre téléphone n’a pas encore reçu la mise à jour, vous devez désactiver les appels VoLTE et Wi-FI. Pour ce faire, allez dans Paramètres > Réseau & Internet > SIMs & Appel Wi-Fi. Veillez à appuyer sur le curseur ON/OFF pour Utiliser l’appel Wi-Fi jusqu’à ce qu’il soit en position désactivée.

Outil de marquage pour les captures d’écran sur Pixel

L’autre vulnérabilité grave a été trouvée dans l’utilitaire Markup du téléphone Pixel. Elle permet aux pirates de déréférencer et de découper les captures d’écran éditées prises sur l’appareil. Si vous faites beaucoup de captures d’écran (en particulier celles qui contiennent des informations sensibles), cette vulnérabilité doit être prise au sérieux. Par exemple, vous pouvez partager une capture d’écran contenant des informations sur un compte bancaire. Vous pourriez expurger les informations sensibles avant de les partager. Avec cette vulnérabilité, un pirate pourrait révéler ces informations sensibles et les utiliser contre vous.

Les captures d’écran partagées via des services qui compressent et décompressent les images (comme Twitter) ne sont pas vulnérables. Mais ce n’est pas un risque à prendre pour autant.

Heureusement, Google a corrigé cette faille dans la mise à jour de sécurité du mois de mars.

Toutefois, même avec le correctif, toute capture d’écran effectuée avant la mise à jour sera toujours vulnérable. C’est pourquoi je vous suggère de supprimer toute capture d’écran (à partir du téléphone et du cloud) contenant des informations sensibles (que vous les ayez expurgées ou non).

Si votre smartphone Pixel ou Samsung n’a pas encore reçu de correctifs pour l’une ou l’autre de ces vulnérabilités, je vous recommande vivement de vérifier quotidiennement jusqu’à ce que la mise à jour arrive et de l’appliquer dès qu’elle arrive.

Source : « ZDNet.com »

Cliquez ici pour lire l’article depuis sa source.